Разработчик Сами Камкар (Samy Kamkar) в своем видеоблоге показывает возможные уязвимости в безопасности не только в Сети, но и реальном мире. В этот раз он перепрограммировал простую детскую электронную игрушку в инструмент для подбора кода от гаражных ворот. Так могут быть взломаны и любые другие устройства, использующие бинарные коды.

Данная тема особенно актуальна для владельцев собственных домов, в которых есть автомобильный гараж.

Обычно он открывается с помощью кликера, который передает 8-12-битный бинарный код, который состоит только из нулей и единиц. Например, для подбора 12-битного кода необходимо перебрать 4096 комбинаций.

Также известно, что обычный кликер передает этот бинарный код на устройство гаражных дверей 5 раз – длительностью в две миллисекунды на бит и такой же паузой между битами.

По вычислениям Сами Камкара, чтобы напрямую перебрать все комбинации, потребуется всего 29 минут. Но если убрать повторы в передаче кода, а также паузы, то время подбора сократится всего до 3 минут.

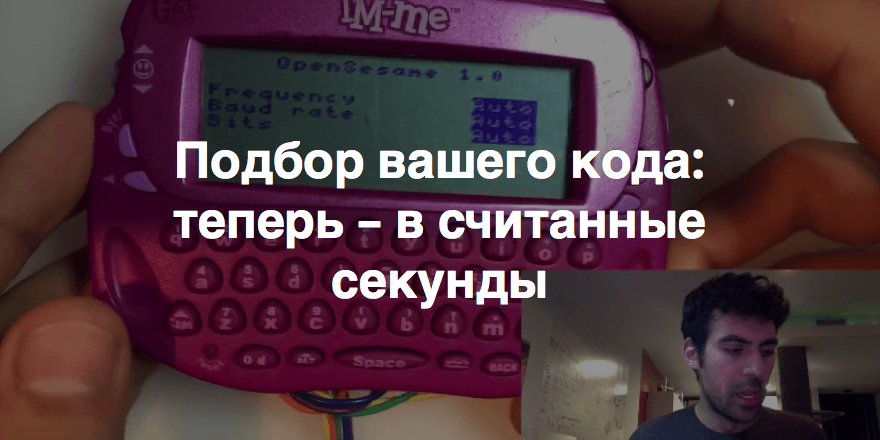

Используя стандартную детскую игру и перепрограммировав ее на использование определенного алгоритма подбора, можно сократить это время всего до нескольких секунд.

Назвав программу OpenSesame и применив этот алгоритм, разработчик подобрал 8-12-битный код всего за 8,214 секунды. Естественно, что это время включает в себя самый худший вариант, а значит – подобрать код можно еще быстрее.

На данный момент на рынке устройств, открывающихся с помощью бинарных кодов, уже есть компании, которые защищают свои изделия от такого рода взлома, но также на рынке остаются те устройства, которые уязвимы.

Разработчик выложил исходный код программы на GitHub для подтверждения, но использовал при этом неполный вариант для предотвращения использования злоумышленниками.